المحتويات

تعريف التصيد

التصيد هو هجوم إلكتروني يستخدم البريد الإلكتروني المقنع كسلاح. الهدف هو خداع مستلم البريد الإلكتروني للاعتقاد بأن الرسالة شيء يريدونه أو يحتاجون إليه – طلب من البنك ، على سبيل المثال ، أو ملاحظة من شخص في شركتهم – والنقر فوق ارتباط أو تنزيل مرفق.

ما يميز التصيد الاحتيالي حقًا هو الشكل الذي تتخذه الرسالة: يتنكر المهاجمون ككيان موثوق به من نوع ما ، غالبًا ما يكون شخصًا حقيقيًا أو حقيقيًا ، أو شركة قد يتعامل الضحية معها. إنه أحد أقدم أنواع الهجمات الإلكترونية ، ويعود تاريخه إلى التسعينيات ، ولا يزال أحد أكثر الهجمات انتشارًا وضررًا ، حيث أصبحت رسائل وتقنيات التصيد الاحتيالي متطورة بشكل متزايد.

يتم نطق كلمة “Phish” تمامًا كما يتم تهجئتها ، أي مثل كلمة “fish” – والتشابه هو أن الصياد يرمي خطافًا به طعم هناك (البريد الإلكتروني للتصيد الاحتيالي) ويأمل أن تعض. نشأ المصطلح في منتصف التسعينيات بين المتسللين بهدف خداع مستخدمي AOL للتخلي عن معلومات تسجيل الدخول الخاصة بهم. تعد كلمة “ph” جزءًا من تقليد هجاء المتسللين غريب الأطوار ، وربما تأثرت بمصطلح “phreaking” ، اختصارًا لـ “phreaking” ، وهو شكل مبكر من القرصنة تضمنت تشغيل نغمات صوتية في أجهزة الهاتف للحصول على مكالمات هاتفية مجانية .

ما يقرب من ثلث جميع الانتهاكات في العام الماضي تضمنت تصيّدًا احتياليًا ، وفقًا لتقرير التحقيقات في خرق بيانات Verizon لعام 2019. بالنسبة لهجمات التجسس الإلكتروني ، يقفز هذا الرقم إلى 78٪. أسوأ أخبار التصيد الاحتيالي لعام 2019 هي أن مرتكبيها يتحسنون كثيرًا في ذلك بفضل الأدوات والقوالب الجاهزة والمنتجة جيدًا.

نجحت بعض عمليات التصيد الاحتيالي بشكل جيد بما يكفي لتكوين موجات:

ما هي مجموعة التصيد؟

يسهّل توفر مجموعات التصيد الاحتيالي على مجرمي الإنترنت ، حتى أولئك الذين لديهم الحد الأدنى من المهارات التقنية ، إطلاق حملات التصيد الاحتيالي. تجمع مجموعة أدوات التصيد الاحتيالي موارد وأدوات مواقع التصيد الاحتيالي التي تحتاج فقط إلى التثبيت على الخادم. بمجرد التثبيت ، كل ما يحتاجه المهاجم هو إرسال رسائل بريد إلكتروني إلى الضحايا المحتملين. تتوفر مجموعات التصيد وكذلك القوائم البريدية على الويب المظلم. يحتفظ موقعان ، Phishtank و OpenPhish ، بقوائم جماعية لمجموعات التصيد المعروفة.

تسمح بعض مجموعات التصيد الاحتيالي للمهاجمين بانتحال العلامات التجارية الموثوقة ، مما يزيد من فرص نقر شخص ما على رابط احتيالي. عثر بحث Akamai المقدم في تقرير Phishing – Baiting the Hook على 62 مجموعة متنوعة لـ Microsoft و 14 لـ PayPal وسبعة لـ DHL و 11 لـ Dropbox.

يتضمن تقرير Duo Labs ، Phish in a Barrel ، تحليلًا لإعادة استخدام مجموعة التصيد الاحتيالي. من بين 3200 مجموعة تصيد احتيالي اكتشفها Duo ، تم العثور على 900 (27٪) في أكثر من مضيف واحد. ومع ذلك ، قد يكون هذا الرقم أعلى بالفعل. “لماذا لا نرى نسبة أعلى من إعادة استخدام المجموعة؟ ربما لأننا كنا نقيس بناءً على تجزئة SHA1 لمحتويات المجموعة. قال جوردان رايت ، كبير مهندسي البحث والتطوير في Duo ومؤلف التقرير ، إن التغيير الفردي لملف واحد فقط في المجموعة سيظهر كمجموعتين منفصلتين حتى عندما تكون متطابقة.

![ما هو التصيد؟ كيف يعمل هذا الهجوم السيبراني وكيفية منعه 1 تشريح أدوات التصيد [infographic by Duo Security]](https://www.saaa25.org/wp-content/uploads/2020/09/anatomy_of_a_phishing_kit_infographic_credit_duo_security-100743329-large.jpg) الأمن الثنائي

الأمن الثنائييسمح تحليل مجموعات التصيد الاحتيالي لفرق الأمن بتتبع من يستخدمها. “أحد أكثر الأشياء المفيدة التي يمكننا تعلمها من تحليل مجموعات التصيد الاحتيالي هو مكان إرسال بيانات الاعتماد. من خلال تتبع عناوين البريد الإلكتروني الموجودة في مجموعات التصيد الاحتيالي ، يمكننا ربط الجهات الفاعلة بحملات محددة وحتى مجموعات محددة ، “قال رايت في التقرير. “إنها تتحسن. لا يمكننا فقط معرفة مكان إرسال بيانات الاعتماد ، ولكننا نرى أيضًا المكان الذي تدعي فيه بيانات الاعتماد إرسالها. عادةً ما يستخدم منشئو مجموعات التصيد الاحتيالي العنوان “من” مثل بطاقة التوقيع ، مما يتيح لنا العثور على مجموعات متعددة أنشأها نفس المؤلف “.

أنواع التصيد

إذا كان هناك قاسم مشترك بين هجمات التصيد الاحتيالي ، فهو التمويه. ينتحل المهاجمون عنوان بريدهم الإلكتروني بحيث يبدو أنه قادم من شخص آخر ، وأنشأوا مواقع ويب مزيفة تشبه تلك التي يثق بها الضحية ، ويستخدمون مجموعات الأحرف الأجنبية لإخفاء عناوين URL.

ومع ذلك ، هناك مجموعة متنوعة من التقنيات التي تندرج تحت مظلة التصيد الاحتيالي. هناك طريقتان مختلفتان لتقسيم الهجمات إلى فئات. واحد من غرض من محاولة التصيد. بشكل عام ، تحاول حملة التصيد الاحتيالي حمل الضحية على فعل أحد أمرين:

- تسليم المعلومات الحساسة. تهدف هذه الرسائل إلى خداع المستخدم للكشف عن البيانات المهمة – غالبًا اسم مستخدم وكلمة مرور يمكن للمهاجم استخدامها لخرق نظام أو حساب. يتضمن الإصدار الكلاسيكي من عملية الاحتيال هذه إرسال بريد إلكتروني مصمم ليبدو وكأنه رسالة من أحد البنوك الكبرى ؛ من خلال إرسال الرسائل غير المرغوب فيها إلى ملايين الأشخاص ، يضمن المهاجمون أن بعض المستلمين على الأقل سيكونون عملاء لهذا البنك. ينقر الضحية على رابط في الرسالة وينتقل إلى موقع ضار مصمم ليشبه صفحة الويب الخاصة بالبنك ، ومن ثم يقوم بإدخال اسم المستخدم وكلمة المرور. يمكن للمهاجم الآن الوصول إلى حساب الضحية.

- تنزيل البرامج الضارة. مثل الكثير من الرسائل غير المرغوب فيها ، تهدف هذه الأنواع من رسائل البريد الإلكتروني للتصيد الاحتيالي إلى جعل الضحية تصيب أجهزة الكمبيوتر الخاصة بها ببرامج ضارة. غالبًا ما تكون الرسائل “مستهدفة بشكل بسيط” – فقد يتم إرسالها إلى أحد موظفي الموارد البشرية مع مرفق يزعم أنه استئناف للباحث عن عمل ، على سبيل المثال. غالبًا ما تكون هذه المرفقات عبارة عن ملفات .zip أو مستندات Microsoft Office تحتوي على تعليمات برمجية ضارة مضمنة. الشكل الأكثر شيوعًا للشفرات الضارة هو برنامج الفدية – في عام 2017 ، قُدر أن 93٪ من رسائل البريد الإلكتروني المخادعة تحتوي على مرفقات برامج الفدية.

يمكن استهداف رسائل البريد الإلكتروني المخادعة بعدة طرق مختلفة. كما أشرنا ، في بعض الأحيان لا يتم استهدافهم على الإطلاق ؛ يتم إرسال رسائل البريد الإلكتروني إلى ملايين الضحايا المحتملين لمحاولة خداعهم لتسجيل الدخول إلى إصدارات مزيفة من مواقع الويب الشهيرة جدًا. قام موقع Ironscales بحساب أشهر العلامات التجارية التي يستخدمها المتسللون في محاولاتهم للتصيد الاحتيالي.

من بين أكثر من 50000 صفحة تسجيل دخول مزيفة راقبتها الشركة ، كانت هذه هي أهم العلامات التجارية التي استخدمها المهاجمون:

- باي بال: 22٪

- مايكروسوفت: 19٪

- فيسبوك: 15٪

- eBay: 6٪

- أمازون: 3٪

في أوقات أخرى ، قد يرسل المهاجمون رسائل بريد إلكتروني “مستهدفة بسهولة” إلى شخص يلعب دورًا معينًا في مؤسسة ، حتى لو لم يعرفوا شيئًا عنهم شخصيًا. تهدف بعض هجمات التصيد الاحتيالي إلى الحصول على معلومات تسجيل الدخول من أجهزة الكمبيوتر الخاصة بأشخاص محددين أو إلحاق الضرر بها. يكرس المهاجمون مزيدًا من الطاقة لخداع هؤلاء الضحايا ، الذين تم اختيارهم لأن المكافآت المحتملة عالية جدًا.

التصيد بالرمح

عندما يحاول المهاجمون صياغة رسالة لجذب فرد معين ، فهذا يسمى التصيد بالرمح. (الصورة لصياد يهدف إلى سمكة معينة ، بدلاً من مجرد إلقاء خطاف في الماء لمعرفة من يعض.) يحدد المتصيدون أهدافهم (باستخدام معلومات على مواقع مثل LinkedIn أحيانًا) ويستخدمون عناوين مخادعة لإرسال رسائل بريد إلكتروني يمكن أن تبدو وكأنها تأتي من زملاء العمل. على سبيل المثال ، قد يستهدف مخادع الرمح شخصًا ما في الإدارة المالية ويتظاهر بأنه مدير الضحية ويطلب تحويلًا مصرفيًا كبيرًا في وقت قصير.

صيد الحيتان

تصيد الحوت ، أو صيد الحيتان، هو شكل من أشكال التصيد بالرمح يستهدف الأسماك الكبيرة جدًا – الرؤساء التنفيذيين أو غيرهم من الأهداف عالية القيمة. تستهدف العديد من عمليات الاحتيال هذه أعضاء مجلس إدارة الشركة ، الذين يعتبرون معرضين للخطر بشكل خاص: لديهم قدر كبير من السلطة داخل الشركة ، ولكن نظرًا لأنهم ليسوا موظفين بدوام كامل ، فإنهم غالبًا ما يستخدمون عناوين البريد الإلكتروني الشخصية للمراسلات المتعلقة بالعمل ، والتي ليس لديه الحماية التي يوفرها البريد الإلكتروني للشركة.

قد يستغرق جمع معلومات كافية لخداع هدف عالي القيمة حقًا وقتًا ، ولكن يمكن أن يكون له مردود مرتفع بشكل مدهش. في عام 2008 ، استهدف مجرمو الإنترنت الرؤساء التنفيذيين للشركات برسائل بريد إلكتروني زعمت أن مذكرات استدعاء من مكتب التحقيقات الفيدرالي مرفقة. في الواقع ، قاموا بتنزيل keyloggers على أجهزة كمبيوتر المديرين التنفيذيين – وكان معدل نجاح المحتالين 10 ٪ ، مما أدى إلى إصابة 2000 ضحية تقريبًا.

تشمل الأنواع الأخرى من التصيد الاحتيالي استنساخ التصيد الاحتيالي والتصيد الصوتي والمشي بالأحذية الثلجية. تشرح هذه المقالة الاختلافات بين الأنواع المختلفة لهجمات التصيد الاحتيالي.

لماذا يزداد التصيد أثناء الأزمة

يعتمد المجرمون على الخداع وخلق شعور بالإلحاح لتحقيق النجاح في حملات التصيد الاحتيالي الخاصة بهم. تمنح الأزمات مثل جائحة الفيروس التاجي هؤلاء المجرمين فرصة كبيرة لإغراء الضحايا بأخذ طعم التصيد.

خلال الأزمة ، يكون الناس على حافة الهاوية. إنهم يريدون المعلومات ويبحثون عن التوجيهات من أصحاب العمل والحكومة والسلطات الأخرى ذات الصلة. البريد الإلكتروني الذي يبدو أنه من أحد هذه الكيانات ويعد بمعلومات جديدة أو يوجه المستلمين لإكمال مهمة بسرعة من المرجح أن يتلقى تدقيقاً أقل مما كان عليه قبل الأزمة. نقرة اندفاعية لاحقًا ، ويتم إصابة جهاز الضحية أو اختراق الحساب.

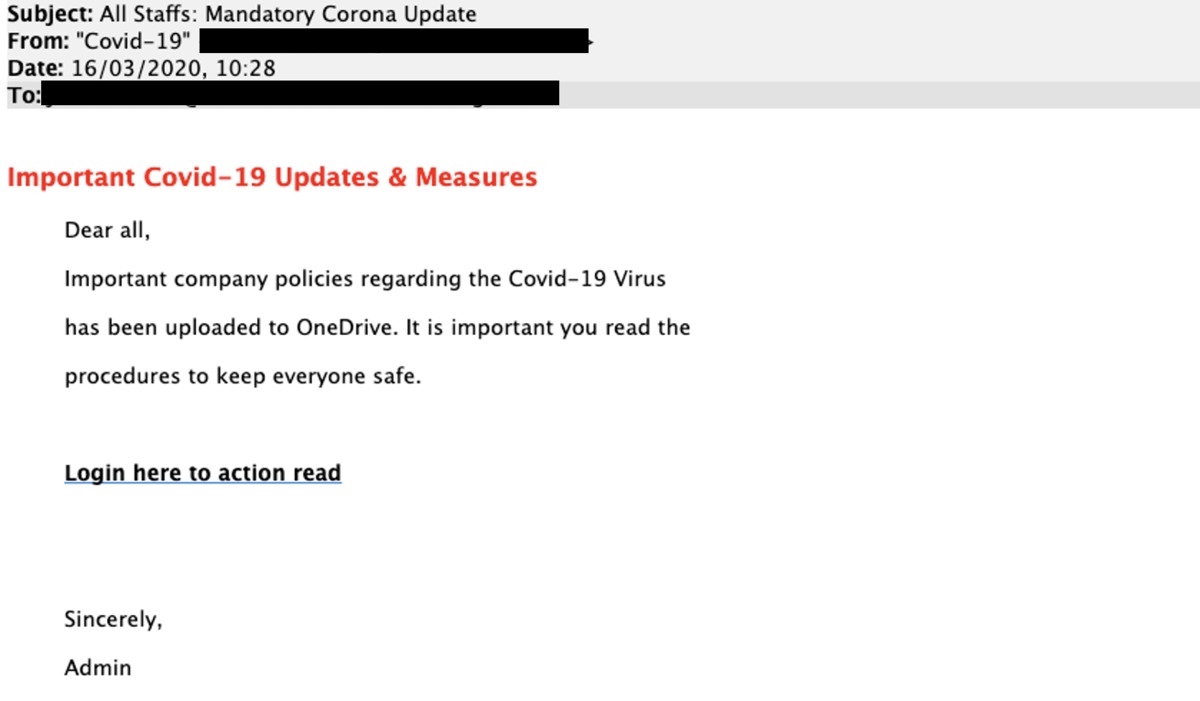

لقطة الشاشة التالية عبارة عن حملة تصيد احتيالي اكتشفها Mimecast تحاول سرقة بيانات اعتماد تسجيل الدخول لحساب Microsoft OneDrive الخاص بالضحية. عرف المهاجم أنه مع وجود المزيد من الأشخاص الذين يعملون من المنزل ، ستكون مشاركة المستندات عبر OneDrive أمرًا شائعًا.

Mimecast

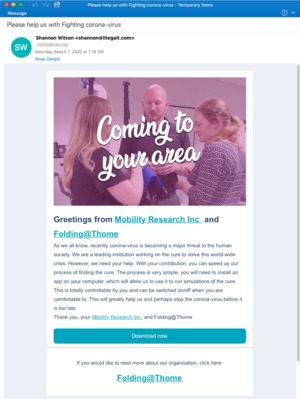

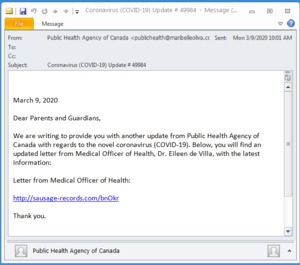

Mimecastالشاشتان التاليتان من حملات التصيد التي تم تحديدها بواسطة Proofpoint. الأول يطلب من الضحايا تحميل تطبيق على أجهزتهم “لتشغيل محاكاة العلاج” لـ COVID-19. التطبيق ، بالطبع ، هو برنامج ضار. يبدو أن الرسالة الثانية صادرة عن وكالة الصحة العامة الكندية وتطلب من المستلمين النقر فوق ارتباط لقراءة رسالة مهمة. ينتقل الرابط إلى مستند ضار.

نقطة إثبات

نقطة إثبات نقطة إثبات

نقطة إثباتكيفية منع التصيد

أفضل طريقة لتعلم اكتشاف رسائل البريد الإلكتروني المخادعة هي دراسة الأمثلة التي تم التقاطها في البرية! تبدأ هذه الندوة عبر الويب من Cyren بإلقاء نظرة على موقع ويب تصيد حقيقي حقيقي ، متنكراً على أنه تسجيل دخول إلى PayPal ، لإغراء الضحايا بتسليم بيانات اعتمادهم. تحقق من الدقيقة الأولى أو نحو ذلك من الفيديو لرؤية العلامات المنبهة لموقع التصيد الاحتيالي.

يمكن العثور على مزيد من الأمثلة على موقع الويب الذي يديره قسم خدمات التكنولوجيا بجامعة ليهاي حيث يحتفظون بمعرض رسائل البريد الإلكتروني التصيدية الأخيرة التي يتلقاها الطلاب والموظفون.

[ See 15 real-world phishing examples — and how to recognize them ]

هناك أيضًا عدد من الخطوات التي يمكنك اتخاذها والعقليات التي يجب عليك اتباعها والتي تمنعك من أن تصبح إحصائيًا للتصيد الاحتيالي ، بما في ذلك:

- تحقق دائمًا من كتابة عناوين URL في روابط البريد الإلكتروني قبل النقر فوق أو إدخال معلومات حساسة

- احترس من عمليات إعادة توجيه عناوين URL ، حيث يتم إرسالك بمهارة إلى موقع ويب مختلف بتصميم متطابق

- إذا تلقيت بريدًا إلكترونيًا من مصدر تعرفه ولكن يبدو أنه مريب ، فاتصل بهذا المصدر برسالة بريد إلكتروني جديدة ، بدلاً من مجرد الضغط على الرد

- لا تنشر بيانات شخصية ، مثل عيد ميلادك أو خطط إجازتك أو عنوانك أو رقم هاتفك ، علنًا على وسائل التواصل الاجتماعي

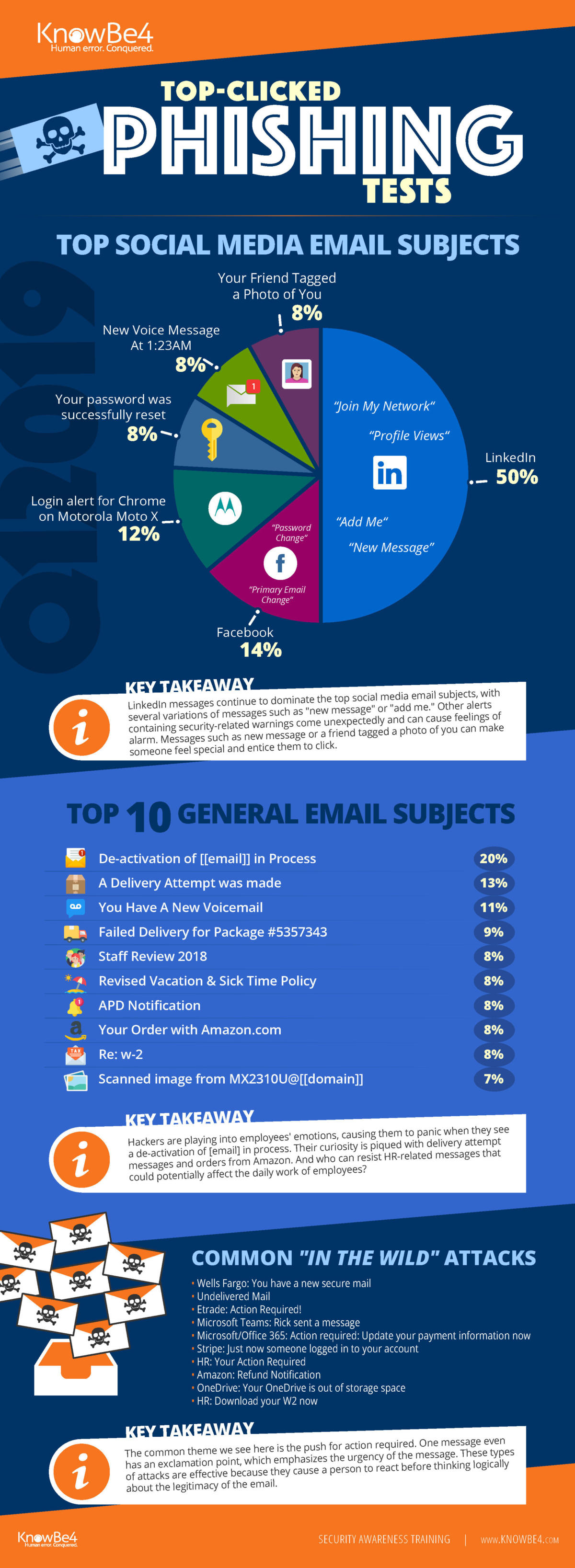

اعرف 4

اعرف 4إذا كنت تعمل في قسم أمن تكنولوجيا المعلومات بشركتك ، فيمكنك تنفيذ إجراءات استباقية لحماية المؤسسة ، بما في ذلك:

- “وضع الحماية” للبريد الإلكتروني الوارد ، والتحقق من أمان كل رابط ينقر عليه المستخدم

- فحص وتحليل حركة مرور الويب

- اختبار القلم لمؤسستك للعثور على نقاط الضعف واستخدام النتائج لتثقيف الموظفين

- مكافأة السلوك الجيد ، ربما من خلال عرض “مشكلة اليوم” إذا اكتشف شخص ما رسالة بريد إلكتروني للتصيد الاحتيالي

حقوق النشر © 2020 IDG Communications، Inc.