مدير عام

- 30 ديسمبر 2020

كيفية تثبيت Infection Monkey لمواجهة الاختراق

- 30 ديسمبر 2020

4 خطوات ائتمانية عند العودة للعيش مع الوالدين

- 9 أكتوبر 2020

عصابات الفدية تواصل الاستعانة بمصادر خارجية لعملهم

- 8 أكتوبر 2020

انتخابات 2020.. مواقع الانتخابات الوهمية: 5 نصائح حتى لا تنخدع

- 8 أكتوبر 2020

المواقع الإلكترونية المتعلقة بالانتخابات الأمريكية والمعرضة للاحتيال والإساءة

- 8 أكتوبر 2020

هل تعمل من فندق؟ احذر من مخاطر شبكات Wi-Fi العامة

- 8 أكتوبر 2020

انتخابات 2020 – منع المعلومات المضللة من تقويض التصويت

- 7 أكتوبر 2020

هل سرقت بياناتك مؤخرًا؟

- 7 أكتوبر 2020

الحكومة الأمريكية تحذر من دفع أموال لمهاجمي برامج الفدية

- 6 أكتوبر 2020

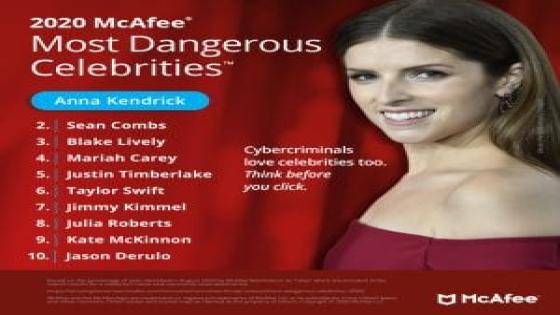

آنا كندريك هي أخطر المشاهير في McAfee لعام 2020