اكتشف باحثو الأمن في شركة الأمان السلوفاكية ESET عائلة جديدة من البرامج الضارة التي يقولون إنها تستخدم مجموعة متنوعة من التقنيات لسرقة العملات المشفرة من المستخدمين المطمئنين منذ ديسمبر 2018 على الأقل

يستخدم البرنامج الضار ، الذي أطلق عليه اسم KryptoCibule ، مجموعة متنوعة من التقنيات المشروعة – بما في ذلك Tor وعميل Transmission torrent – كجزء من مخططه لتعدين العملات المشفرة ، وتحويل معاملات العملة الرقمية إلى حسابات منشئيها ، وإنشاء باب خلفي للقراصنة. للوصول عن بعد للأنظمة المصابة.

تشكل KryptoCibule تهديدًا ثلاثي الأبعاد عندما يتعلق الأمر بالعملة المشفرة.

أولاً ، تستغل وحدة المعالجة المركزية ووحدة معالجة الرسومات لأجهزة الكمبيوتر المصابة لتعدين Monero و Ethereum. في محاولة لتجنب اكتشافه من قبل المستخدم الشرعي للكمبيوتر ، يراقب KryptoCibule مستوى بطارية الأجهزة المصابة ولن يقوم بأي تعدين إذا كانت سعة البطارية أقل من 10٪.

إذا كانت حالة مستوى البطارية بين 10٪ و 30٪ ، فإن تعدين Ethereum عبر وحدة معالجة الرسومات يتم تعليقه ويتم فقط تعدين Monero عبر وحدة المعالجة المركزية ، وإن كان يقتصر على مؤشر ترابط واحد.

ومع ذلك ، إذا كان مستوى البطارية 30٪ أو أكثر ولم يكن هناك أي نشاط للمستخدم خلال الدقائق الثلاث الماضية ، “يتم تشغيل كل من وحدة معالجة الرسومات ووحدة المعالجة المركزية بلا حدود.”

بهذه الطريقة ، تحاول KryptoCibule التنقيب عن العملات المشفرة خلسة على أجهزة الكمبيوتر المصابة دون أن يكتشف المستخدمون أي شيء مريب.

ثانيًا ، تراقب البرامج الضارة KryptoCibule حافظة المستخدم. إذا اكتشف أنه تم وضع عنوان محفظة عملات مشفرة شرعي في الحافظة ، فإنه يستبدله بصمت بواحد خاص به – مما يعني أن المستخدمين قد يقومون عن غير قصد بتحويل الأموال مباشرة إلى الجيوب الرقمية الخاصة بالمخترقين.

ثالثًا ، محركات الكشافة الخبيثة المتصلة بجهاز كمبيوتر مصاب ، بحثًا عن الملفات التي قد تحتوي على محتوى مثير للاهتمام – مثل كلمات المرور والمفاتيح الخاصة.

وإذا لم يكن هذا سيئًا بدرجة كافية ، فإن مكون RAT (الوصول عن بُعد Trojan) الخاص بـ KryptoCibule يسمح للمهاجمين بتشغيل أوامر على أجهزة الكمبيوتر الخاصة بالضحايا عبر باب خلفي ، وتثبيت تعليمات برمجية ضارة إضافية.

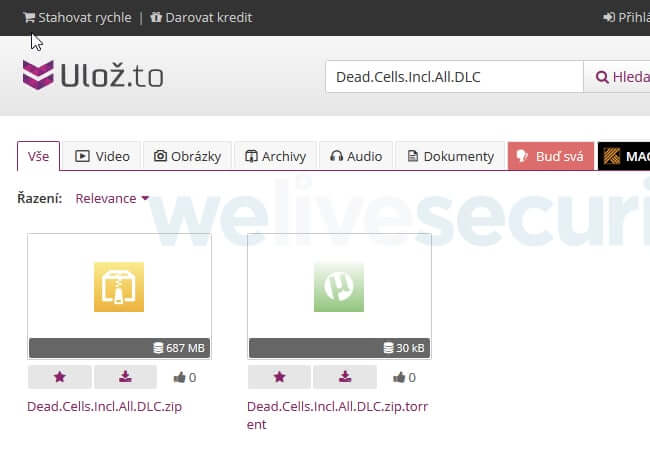

وفقًا لبحث ESET ، تم توزيع KryptoCibule عبر السيول الخبيثة التي تتظاهر بأنها نسخ مقرصنة من الألعاب الشعبية والبرامج الأخرى على uloz.to ؛ موقع مشهور لمشاركة الملفات في التشيك وسلوفاكيا.

لإخفاء سلوكه ، لا يدرك المستخدمون الذين يقومون بتنزيل ملفات التورنت وتنفيذ برنامج التثبيت أن التعليمات البرمجية الضارة يتم تشغيلها في الخلفية.

يتعزز الارتباط بالتشيك وسلوفاكيا عندما يتعلق الأمر بأساليب البرامج الضارة لتجنب اكتشافها. إذا اكتشف KryptoCibule أنه يتم تثبيته على أجهزة الكمبيوتر التي تعمل بنظام Avast و AVG و ESET (جميع منتجات الأمان التي لها مكاتب رئيسية في البلدين) ، فإنها لا تنشر عن عمد رمز تعدين العملات الرقمية الخاص بها ، مما يساعدها على تجنب الانتباه.

حتى الآن ، ربما بسبب تركيزها الجغرافي ورغبتها في البقاء في الظل ، لا يبدو أن KryptoCibule قد أصابت عددًا كبيرًا من أجهزة الكمبيوتر. تؤمن ESET أن عدد الضحايا قد يكون بالمئات وليس بالآلاف. ومع ذلك ، فقد ظلت نشطة في البرية منذ أواخر عام 2018 على الأقل ، وتم تحديثها بانتظام بقدرات جديدة.

بينما يستمر تطوير تهديدات مثل KryptoCibule بنشاط ، لن يكون من الحكمة التقليل من شأنها.

ملاحظة المحرر: الآراء المعبر عنها في مقال المؤلف الضيف هذه هي آراء المساهم فقط ، ولا تعكس بالضرورة آراء شركة Tripwire، Inc.