قامت مجموعة من الباحثين بتفصيل ثغرة أمنية جديدة في بروتوكول أمن طبقة النقل (TLS) والتي قد تسمح للمهاجم بفك التشفير وقراءة الاتصالات الحساسة في ظل ظروف محددة.

الهجوم من جانب الخادم ، الذي يطلق عليه اسم “هجوم الراكون” ، يستغل قناة جانبية في بروتوكول التشفير (الإصدار 1.2 وما دونه) لاستخراج المفتاح السري المشترك المستخدم في الاتصالات الآمنة بين طرفين.

أوضح الباحثون النتائج التي توصلوا إليها في ورقة بحثية: “السبب الجذري لهذه القناة الجانبية هو أن معيار TLS يشجع معالجة الوقت غير الثابت لسر DH”. “إذا أعاد الخادم استخدام المفاتيح المؤقتة ، فقد تسمح هذه القناة الجانبية للمهاجم باستعادة سر premaster عن طريق حل مثيل لمشكلة الرقم المخفي.”

ومع ذلك ، ذكر الأكاديميون أنه من الصعب استغلال الثغرة الأمنية وتعتمد على قياسات توقيت دقيقة للغاية وعلى تكوين خادم معين ليكون قابلاً للاستغلال.

هجوم توقيت لتسريب المفاتيح السرية

كان استخدام قياسات الوقت لإحداث اختراق في نظام التشفير وتسريب المعلومات الحساسة هو قلب العديد من هجمات التوقيت ، ويستخدم Raccoon نفس الإستراتيجية في عملية التبادل الرئيسية Diffie-Hellman (DH) أثناء مصافحة TLS ، وهو أمر بالغ الأهمية لتداول البيانات عبر شبكة عامة بشكل آمن.

يتيح هذا المفتاح السري المشترك الذي تم إنشاؤه أثناء التبادل إمكانية التصفح الآمن على الإنترنت ، مما يسمح للمستخدمين بزيارة مواقع الويب بأمان من خلال حماية الاتصالات من التنصت وهجمات الرجل في الوسط (MitM).

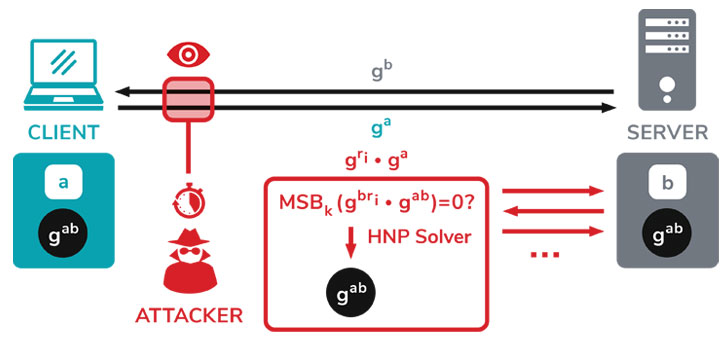

لكسر جدار الأمان هذا ، يسجل الطرف الخبيث رسائل المصافحة بين العميل والخادم ، ويستخدمها لبدء مصافحة جديدة لنفس الخادم ، وبالتالي قياس الوقت الذي يستغرقه الخادم للاستجابة للعمليات المتضمنة في اشتقاق المشاركة مفتاح.

من الجدير بالذكر أن “أسرار DH مع الأصفار البادئة ستؤدي إلى حساب KDF أسرع للخادم ، وبالتالي وقت استجابة الخادم أقصر.”

بافتراض أن المهاجم يمكنه التعرف على حالة الحافة هذه ، فإنه يسمح للممثل السيئ بفك تشفير المفتاح السري للمصافحة الأصلية وفك تشفير حركة مرور TLS في النهاية لاستعادة محتوياتها في نص عادي.

لكن الهجوم له قيود. يستلزم أن يقوم الخادم بإعادة استخدام نفس مفتاح DH السريع (وهو وضع يسمى DHE) عبر الجلسات وأن يكون المهاجم أقرب ما يكون إلى الخادم الهدف لإجراء قياسات توقيت عالية الدقة.

تحديثات أمان إصدارات F5 و Microsoft و Mozilla و OpenSSL

في حين أنه قد يكون من الصعب نسخ الراكون في العالم الحقيقي ، فقد وُجد أن العديد من منتجات F5 معرضة لإصدار “خاص” من الهجوم (CVE-2020-5929) دون اللجوء إلى قياسات التوقيت من خلال مراقبة محتويات استجابات الخادم مباشرةً.

قامت F5 و Microsoft و Mozilla و OpenSSL بإصدار تصحيحات لإحباط الهجوم من خلال معالجة القلق بشأن إعادة استخدام المفتاح سريع الزوال. من جانبها ، أوقفت Mozilla مجموعات تشفير DH و DHE في متصفح Firefox الخاص بها ، وتوصي Microsoft الاستشارية العملاء بتعطيل TLS_DHE.

مع وجود مفاتيح سريعة الزوال ضرورية لضمان السرية إلى الأمام ، فإن البحث هو سبب آخر يجعل إعادة استخدام مفاتيح التشفير تقوض الأمن.

وخلص الباحثون إلى أن “هجومنا يستغل حقيقة أن الخوادم قد تعيد استخدام الأس السري DH لعدة جلسات ، وبالتالي تتخلى عن السرية.”

“في هذا السياق ، يُعلِّم راكون درسًا حول أمان البروتوكول: بالنسبة للبروتوكولات التي يمكن لأحد الأطراف فيها باستمرار الاستعلام عن بعض أسرار التشفير ، يتم توسيع نطاق الهجوم. أظهر هجوم الراكون أنه يجب علينا توخي الحذر عند منح المهاجمين إمكانية الوصول إلى مثل هذه الاستفسارات “.