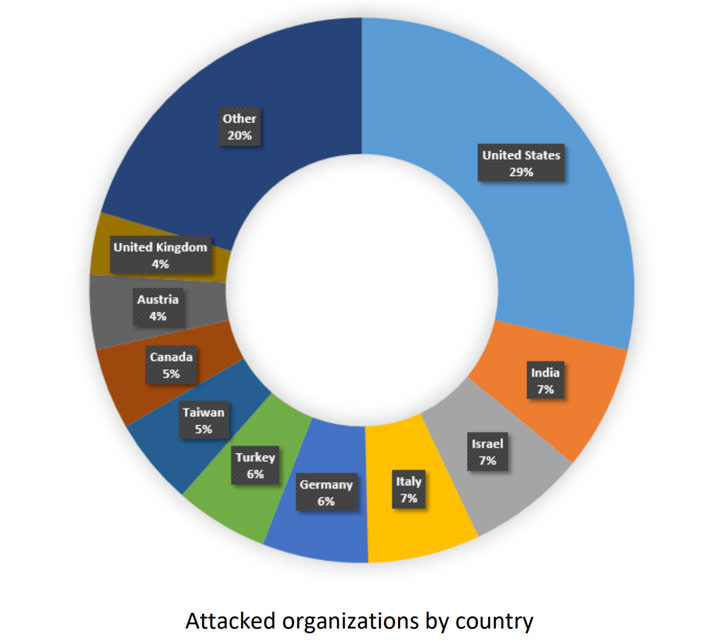

أظهر بحث جديد أن طروادة مصرفية سيئة السمعة تهدف إلى سرقة بيانات اعتماد الحساب المصرفي والمعلومات المالية الأخرى ، عادت الآن بحيل جديدة لاستهداف القطاعات الحكومية والعسكرية والصناعية في الولايات المتحدة وأوروبا.

في تحليل صادر عن Check Point Research اليوم ، يبدو أن الموجة الأخيرة من نشاط Qbot قد تتوافق مع عودة Emotet – برنامج ضار آخر قائم على البريد الإلكتروني وراء العديد من حملات البريد العشوائي التي تعتمد على الروبوتات وهجمات برامج الفدية – الشهر الماضي ، مع قدرة العينة الجديدة من جمع جميع سلاسل رسائل البريد الإلكتروني سرًا من عميل Outlook الخاص بالضحية واستخدامها في حملات malspam اللاحقة.

وقالت شركة الأمن السيبراني: “في هذه الأيام ، أصبحت Qbot أكثر خطورة مما كانت عليه في السابق – لديها حملة نشطة للمسبام تصيب المنظمات ، وتمكنت من استخدام بنية تحتية للعدوى من طرف ثالث مثل Emotet لنشر التهديد إلى أبعد من ذلك”. .

استخدام خيوط البريد الإلكتروني المختطف كإغراءات

تم توثيق Qbot لأول مرة في عام 2008 ، وقد تطور Qbot (المعروف أيضًا باسم QuakBot أو QakBot أو Pinkslipbot) على مر السنين من سارق المعلومات إلى “سكين الجيش السويسري” الماهر في تقديم أنواع أخرى من البرامج الضارة ، بما في ذلك Prolock ransomware ، وحتى الاتصال عن بعد بالهدف نظام Windows لإجراء المعاملات المصرفية من عنوان IP الخاص بالضحية.

عادةً ما يصيب المهاجمون الضحايا باستخدام تقنيات التصيد لجذب الضحايا إلى مواقع الويب التي تستخدم الثغرات لحقن Qbot عبر قطارة.

وجد هجوم malspam الذي لاحظته F5 Labs في يونيو أن البرامج الضارة مجهزة بتقنيات الكشف والتهرب من البحث بهدف التهرب من فحص الطب الشرعي. ثم في الأسبوع الماضي ، قام Morphisec بتفكيك عينة Qbot التي جاءت بطريقتين جديدتين مصممتين لتجاوز أنظمة إزالة المحتوى وإعادة البناء (CDR) واكتشاف نقطة النهاية والاستجابة (EDR).

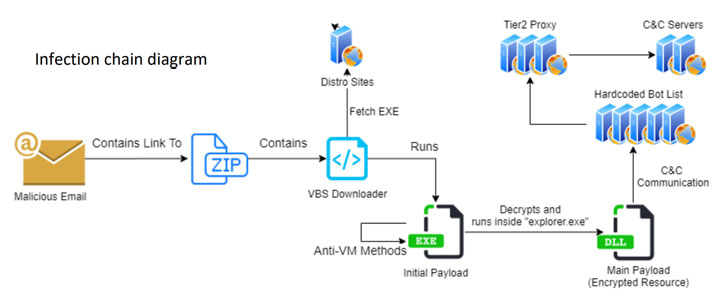

تتبع سلسلة العدوى المفصلة بواسطة Check Point نمطًا مشابهًا.

تبدأ الخطوة الأولى برسالة بريد إلكتروني تصيدية مصممة خصيصًا تحتوي على ملف ZIP مرفق أو رابط إلى ملف مضغوط يتضمن برنامج Visual Basic Script (VBS) الخبيث ، والذي يشرع بعد ذلك في تنزيل حمولات إضافية مسؤولة عن الحفاظ على قناة اتصال مناسبة مع المهاجم -الخادم المتحكم فيه وتنفيذ الأوامر الواردة.

والجدير بالذكر أن رسائل البريد الإلكتروني المخادعة المرسلة إلى المنظمات المستهدفة ، والتي تتخذ شكل إغراء COVID-19 وتذكيرات دفع الضرائب والتوظيفات الوظيفية ، لا تتضمن المحتوى الضار فحسب ، بل يتم إدراجها أيضًا مع سلاسل رسائل البريد الإلكتروني المؤرشفة بين الطرفين لإقراض جو من المصداقية.

لتحقيق ذلك ، يتم جمع المحادثات مسبقًا باستخدام وحدة تجميع البريد الإلكتروني التي تستخرج جميع سلاسل رسائل البريد الإلكتروني من عميل Outlook الخاص بالضحية وتحميلها إلى خادم بعيد مشفر.

بصرف النظر عن حزم المكونات للحصول على كلمات المرور وملفات تعريف الارتباط للمتصفح وحقن كود JavaScript في مواقع الويب المصرفية ، أصدر مشغلو Qbot ما يصل إلى 15 إصدارًا من البرامج الضارة منذ بداية العام ، مع إصدار آخر إصدار معروف في 7 أغسطس.

علاوة على ذلك ، يأتي Qbot مزودًا ببرنامج hVNC Plugin الذي يجعل من الممكن التحكم في الجهاز المصاب من خلال اتصال VNC عن بُعد.

وأشار Check Point إلى أن “المشغل الخارجي يمكنه إجراء المعاملات المصرفية دون علم المستخدم ، حتى أثناء تسجيل الدخول إلى جهاز الكمبيوتر الخاص به”. “تشترك الوحدة في نسبة عالية من التعليمات البرمجية مع وحدات مماثلة مثل hVNC من TrickBot.”

من جهاز مصاب إلى خادم تحكم

هذا ليس كل شئ. تم تجهيز Qbot أيضًا بآلية منفصلة لتجنيد الأجهزة المخترقة في شبكة الروبوتات من خلال الاستفادة من وحدة بروكسي تسمح باستخدام الجهاز المصاب كخادم تحكم.

مع اختطاف Qbot لسلاسل البريد الإلكتروني المشروعة لنشر البرامج الضارة ، من الضروري أن يراقب المستخدمون رسائل البريد الإلكتروني الخاصة بهم بحثًا عن هجمات التصيد الاحتيالي ، حتى في الحالات التي يبدو أنها تأتي من مصدر موثوق.

قال يانيف بالماس من Check Point Research “يُظهر بحثنا كيف يمكن تحديث حتى الأشكال القديمة من البرامج الضارة بميزات جديدة لجعلها تهديدًا خطيرًا ومستمرًا”. “يستثمر الفاعلون المهددون وراء Qbot بشكل كبير في تطويره لتمكين سرقة البيانات على نطاق واسع من المنظمات والأفراد.”

وأضاف بالماس: “لقد رأينا حملات نشطة للمسبام توزع Qbot مباشرة ، بالإضافة إلى استخدام البنى التحتية للعدوى من طرف ثالث مثل Emotet لنشر التهديد إلى أبعد من ذلك”.