قام خصم معروف باستهدافه لقطاع التكنولوجيا المالية على الأقل منذ عام 2018 بتحويل تكتيكاته لتشمل طروادة (RAT) جديد للوصول عن بعد قائم على Python يمكنه سرقة كلمات المرور والمستندات وملفات تعريف الارتباط للمتصفح وبيانات اعتماد البريد الإلكتروني وغيرها من المعلومات الحساسة.

في تحليل نشره باحثو Cybereason أمس ، لم تقم مجموعة Evilnum بتعديل سلسلة العدوى فحسب ، بل قامت أيضًا بنشر Python RAT المسمى “PyVil RAT” ، والذي يمتلك القدرة على جمع المعلومات ، والتقاط لقطات الشاشة ، والتقاط بيانات ضغطات المفاتيح ، وفتح غلاف SSH ونشر أدوات جديدة.

وقالت شركة الأمن السيبراني: “منذ التقارير الأولى في 2018 وحتى اليوم ، تطورت TTPs للمجموعة باستخدام أدوات مختلفة بينما واصلت المجموعة التركيز على أهداف التكنولوجيا المالية”.

“تتضمن هذه الاختلافات تغييرًا في سلسلة العدوى والمثابرة ، والبنية التحتية الجديدة التي تتوسع بمرور الوقت ، واستخدام حصان طروادة الوصول البعيد (RAT) المكتوب بلغة Python” للتجسس على أهدافه المصابة.

على مدار العامين الماضيين ، تم ربط Evilnum بالعديد من حملات البرامج الضارة ضد الشركات في جميع أنحاء المملكة المتحدة والاتحاد الأوروبي بما في ذلك الأبواب الخلفية المكتوبة بلغة JavaScript و C # وكذلك من خلال الأدوات المشتراة من موفر البرامج الضارة كخدمة Golden Chickens.

في شهر يوليو ، تم العثور على مجموعة APT تستهدف الشركات التي لديها رسائل بريد إلكتروني تصيد احتيالي تحتوي على رابط لملف ZIP مستضاف على Google Drive لسرقة تراخيص البرامج ومعلومات بطاقة ائتمان العملاء والاستثمارات ووثائق التداول.

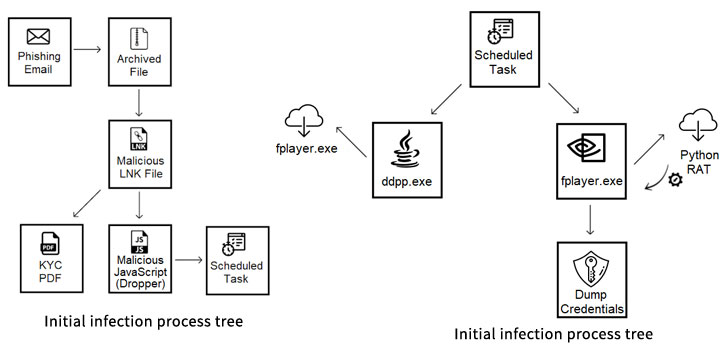

في حين أن طريقة العمل للحصول على موطئ قدم أولي في النظام المخترق لا تزال كما هي ، فقد شهد إجراء العدوى تحولًا كبيرًا.

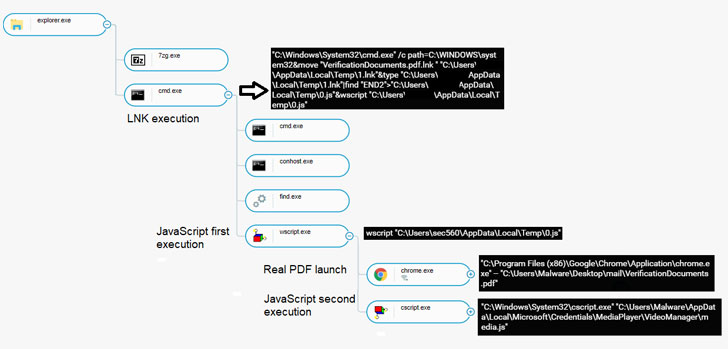

إلى جانب استخدام رسائل البريد الإلكتروني المخادعة باستخدام مستندات اعرف عميلك المزيفة (KYC) لخداع موظفي الصناعة المالية لتشغيل البرامج الضارة ، فقد ابتعدت الهجمات عن استخدام أحصنة طروادة المستندة إلى JavaScript مع إمكانات الباب الخلفي إلى قطارة JavaScript عارية تمامًا الحمولات الضارة المخبأة في الإصدارات المعدلة من الملفات القابلة للتنفيذ المشروعة في محاولة للهروب من الاكتشاف.

قال الباحثون: “جافا سكريبت هذه هي المرحلة الأولى في سلسلة العدوى الجديدة هذه ، وبلغت ذروتها بتسليم الحمولة ، وهي لغة برمجة RAT مكتوبة باستخدام py2exe أطلق عليها باحثو Nocturnus اسم PyVil RAT”.

يقوم إجراء التسليم متعدد العمليات (“ddpp.exe”) ، عند التنفيذ ، بفك حزمة كود القشرة لإنشاء اتصال مع خادم يتحكم فيه المهاجم وتلقي ملف تنفيذي مشفر ثاني (“fplayer.exe”) يعمل كمنزل المرحلة التالية للجلب بايثون RAT.

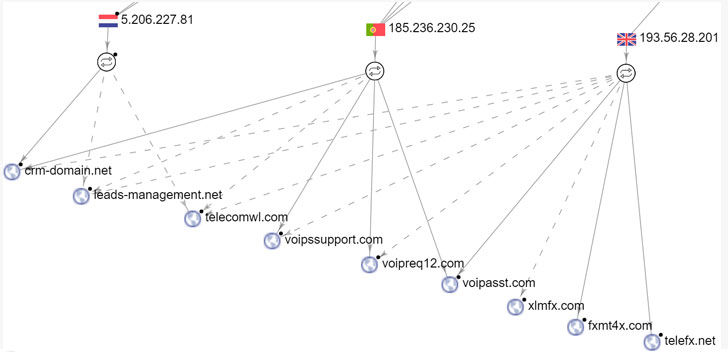

وأشار الباحثون إلى أنه “في الحملات السابقة للمجموعة ، تجنبت أدوات Evilnum استخدام المجالات في الاتصالات مع C2 ، فقط باستخدام عناوين IP”. “بينما يتغير عنوان C2 IP كل بضعة أسابيع ، تتزايد قائمة المجالات المرتبطة بعنوان IP هذا.”

في حين أن أصول Evilnum الدقيقة لا تزال غير واضحة ، فمن الواضح أن ارتجالهم المستمر لـ TTPs ساعدهم على البقاء تحت الرادار.

مع استمرار تطور تقنيات APT ، من الضروري أن تظل الشركات يقظة ويراقب الموظفون رسائل البريد الإلكتروني الخاصة بهم لمحاولات التصيد الاحتيالي وتوخي الحذر عندما يتعلق الأمر بفتح رسائل البريد الإلكتروني والمرفقات من مرسلين غير معروفين.