ملحوظة المحرر: ازداد عدد الجرائم السيبرانية القائمة على تقنيات الهندسة الاجتماعية في عصر العمليات البعيدة. تقدم Uladzislau أمثلة حقيقية على هجمات التصيد الاحتيالي التي يحاكيها خبراء الأمان في ScienceSoft لتقييم مستوى الوعي لموظفي عملائنا وتحديد أفضل ممارساتنا لمنعها. وإذا كنت مهتمًا بإجراء فحص مماثل لمستوى أمان شركتك ، فلا تتردد في التفكير في ذلك تقييم الضعف خدمات.

أحيانًا ما تولي الشركات التي لديها أنظمة أمنية فعالة اهتمامًا أقل لتهديدات الأمن السيبراني المرتبطة بعامل بشري. ومع ذلك ، لا يمكن برمجة شخص ما للرد على تهديدات الهندسة الاجتماعية بطريقة محددة مسبقًا ، والتي تعد فرصة جيدة للمحتالين المدفوعين بالنتائج. أدناه ، أصف العديد من هجمات التصيد الاحتيالي الفعلية ، والتي قد لا تبدو خطيرة للغاية حتى تكتشف عدد الأشخاص الذين تناولوا الطعم. تابع القراءة لتبقى حذراً وتعرف على نصائح العلاج.

التصيد الاحتيالي هو شكل من أشكال الاحتيال في الهندسة الاجتماعية حيث يرسل المهاجمون بريدًا إلكترونيًا نيابة عن خدمة أو شخصًا مألوفًا للمستلم. تشجع رسائل البريد الإلكتروني هذه المستخدمين على إدخال بيانات التفويض الخاصة بهم ، أو النقر فوق ارتباط يقوم بتثبيت برامج ضارة أو توفير معلومات حساسة تساعد المهاجمين على بناء ناقلات هجوم أخرى.

في الوقت الحالي ، تستهدف غالبية هجمات التصيد الاحتيالي في العالم المنظمات ، وليس الأفراد. علاوة على ذلك ، وفقًا لتقرير تحقيقات اختراق بيانات Verizon ، فإن 90٪ من الحوادث الأمنية وانتهاكات البيانات التي تواجهها الشركات تنطوي على تصيّد.

عادة ما تؤدي مثل هذه الهجمات على منظمة غير مهيأة إلى خسائر مالية وسمعة خطيرة ، وكذلك إلى انخفاض ثقة العملاء.

الصورة تساوي ألف كلمة ، لذا دعوني أعرض هجومي تصيد احتياليين قام بهما فريق الأمن الإلكتروني التابع لـ ScienceSoft لمنظمة كبيرة تعمل مع ثروة من المعلومات الخاصة.

الحالة 1. طلب التصيد الاحتيالي للتسجيل في نظام خارجي

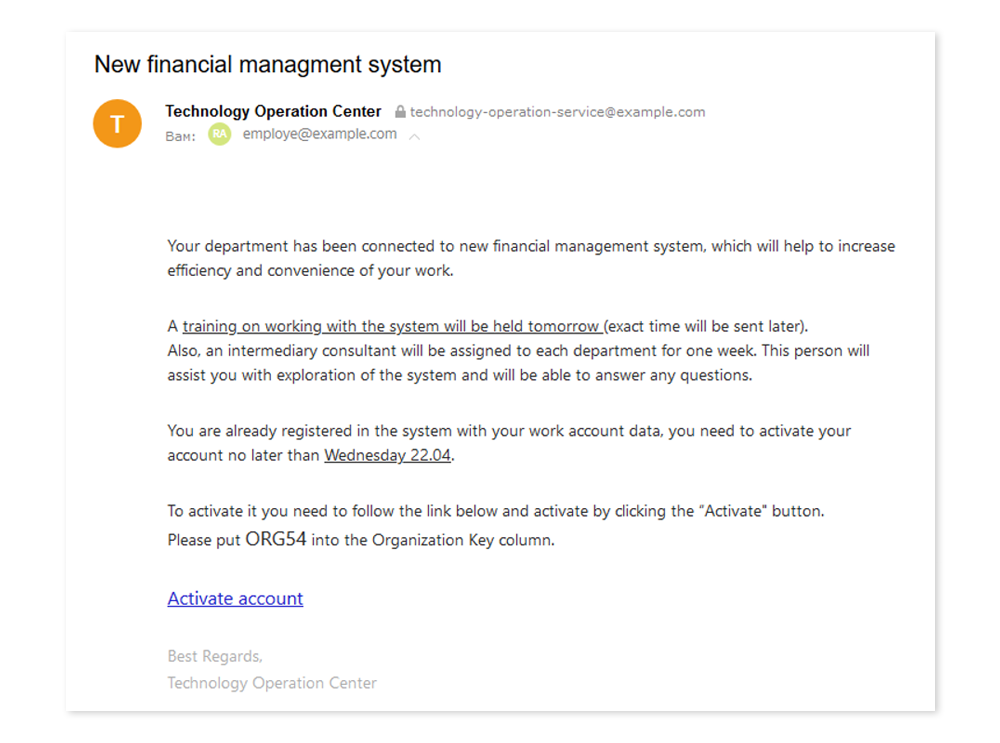

لقد استردنا العديد من عناوين البريد الإلكتروني لممثلي الدائرة المالية لعملائنا وأرسلنا لهم رسائل بريد إلكتروني تصيد موقعة بعنوان الشركة. قدمنا في رسائل البريد الإلكتروني نظامًا جديدًا لإعداد التقارير المالية ، وذكرنا الحاجة إلى التسجيل الإلزامي فيه.

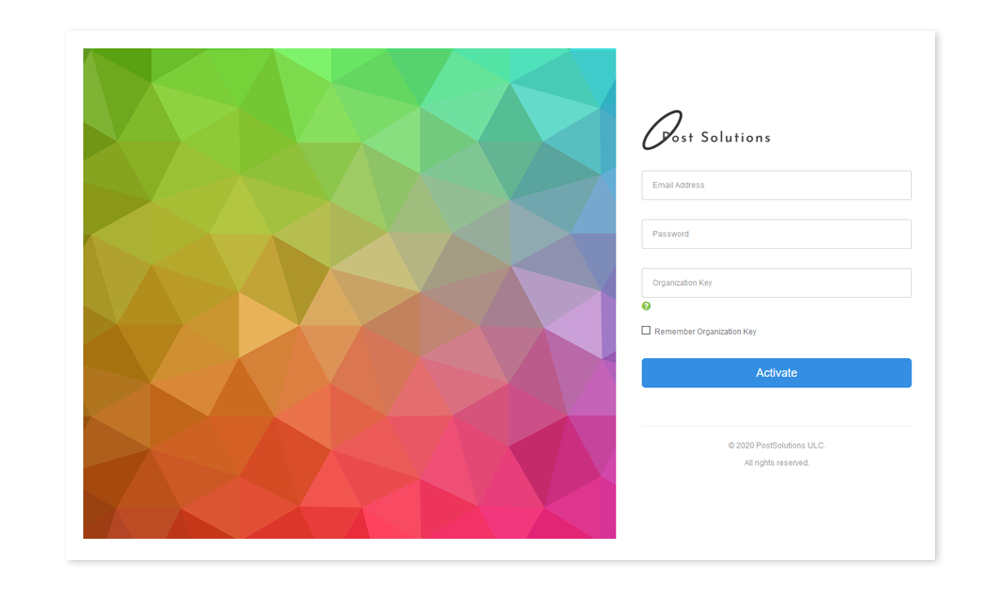

بتوجيه من التعليمات ، تمت دعوتهم لاتباع الرابط إلى موقع الويب الذي أنشأناه تحديدًا وتسجيل الدخول باستخدام بيانات الوصول إلى البريد الإلكتروني الخاص بالشركة.

نتيجة لهذا الهجوم ، نقر 75٪ من المستلمين على الرابط الضار المشار إليه في البريد الإلكتروني ، وأدخل 20٪ منهم بيانات التفويض الخاصة بهم ، وبالتالي منحنا (المهاجمين المحتملين) حق الوصول إلى البريد الإلكتروني والمراسلات الخاصة بشركتهم.

الحالة 2. هجوم التصيد الاحتيالي الذي يقترح حل المشكلات التقنية.

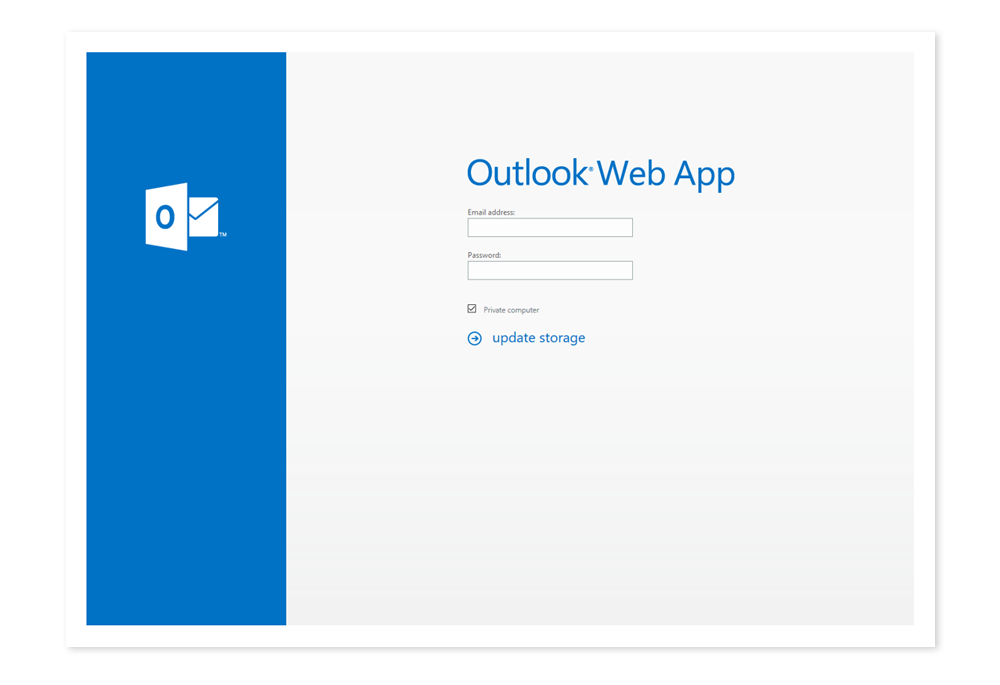

في هذه الحالة ، قمنا بعمل نسخة طبق الأصل من صفحة تسجيل الدخول إلى البريد الإلكتروني للشركة.

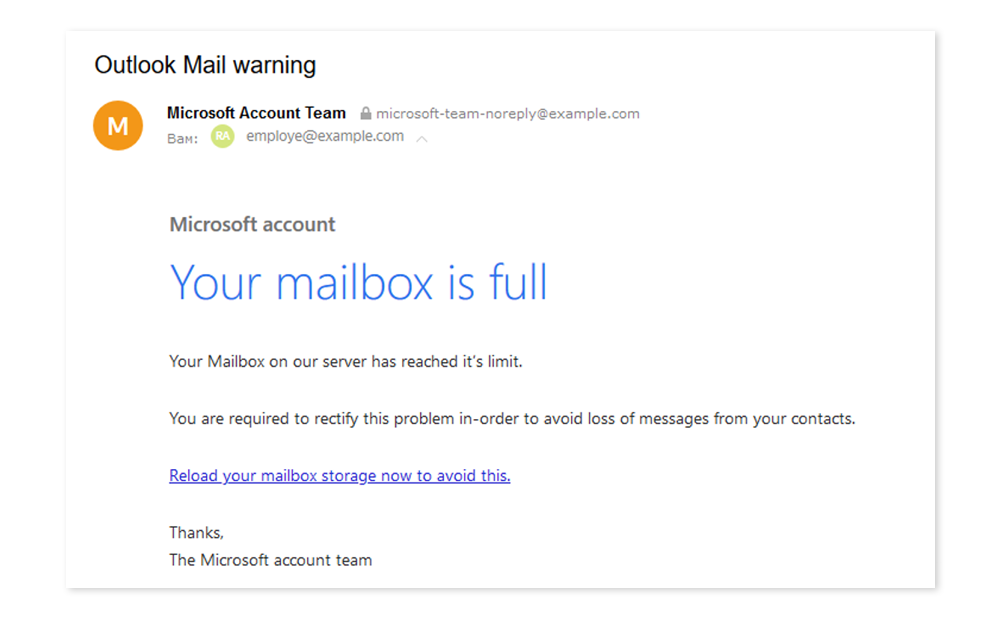

ثم أرسلنا رسائل بريد إلكتروني إلى الموظفين تفيد حاجتهم إلى إعادة تحميل تخزين صندوق البريد في أقرب وقت ممكن من خلال النقر على رابط إعادة المصادقة.

ونتيجة لذلك ، زودنا حوالي 10٪ من المستلمين ببياناتهم الشخصية.

بناءً على هذه النتائج “الناجحة” ، اقترحنا تعديلات على نظام إدارة الوصول للعميل ، وعقدنا دورات تدريبية للموظفين وأشرنا إلى الجوانب التي يجب الانتباه إليها عند التعامل مع المراسلات الواردة.

تابع القراءة للحصول على بعض تقنيات مكافحة الخداع المفيدة من ScienceSoft.

أود أن أسلط الضوء على أن المجرمين الإلكترونيين يعدون هجماتهم بعناية ويدرسون المعلومات حول شركة وموظفيها حتى لا تبدو رسائل البريد الإلكتروني مشبوهة. لذلك ، تمسك المهاجمون بعدة قواعد:

- يجب أن يبعث مرسل مثل هذا البريد الإلكتروني المخادع الثقة.

- يجب أن يحتوي البريد الإلكتروني على حقائق موثوقة.

- يجب أن يكون الطلب في البريد الإلكتروني منطقيًا وأن يعالج شخصًا محددًا أو مجموعة من الأشخاص.

في مثل هذه الظروف ، ولتحمل هجمات التصيد الاحتيالي ضد شركتك بنجاح ، أنصحك باتباع بعض التوصيات المثبتة أدناه.

بالإضافة إلى محاكاة التصيد الاحتيالي ، يجب أن تتضمن إجراءات مكافحة التصيد الاحتيالي للمؤسسة ما يلي:

- إدخال إذن من عاملين. المصادقة ذات العاملين هي مستوى أمان إضافي ، حيث يجب على المستخدم تقديم أدلة مصادقة إضافية للوصول ، على سبيل المثال ، رمز لمرة واحدة يتم إرساله إلى الهاتف الخليوي الخاص بالمستخدم بواسطة نظام تسجيل الدخول.

- سياسة كلمة المرور الصارمة. يحظر استخدام كلمة مرور واحدة لتطبيقات متعددة.

- تدريب مكافحة التصيد الاحتيالي لموظفيك. تنظيم تدريب على مكافحة التصيد الاحتيالي لتعليم موظفيك كيفية التعرف على رسائل البريد الإلكتروني للتصيد وأين يتم الإبلاغ عنها.

للمستخدمين:

- تحقق من مصدر كل بريد إلكتروني تتلقاه. قد تحتوي بعض الرسائل الإلكترونية الضارة على العنوان الصادر الذي يشبه العناوين الشائعة أو الموثوقة ، ولكن بعد إلقاء نظرة فاحصة ، قد تلاحظ أخطاء تهدف إلى إخفاء الاحتيال.

- لا تتبع أي موقع إلكتروني عبر رابط مباشر في بريد إلكتروني. مرر وتحقق مما إذا كان عنوان URL للرابط مرتبط بطريقة ما بالمرسل المتظاهر أو محتويات البريد الإلكتروني. حتى إذا كان الرابط لا يثير شكوكك ، فتجنب النقر عليه – اكتب الرابط في سطر العنوان في متصفحك بدلاً من ذلك: قد تحتوي الروابط الضارة على نصوص قابلة للتنفيذ لا تريد تنشيطها أبدًا.

يستخدم المهاجمون ممارسات خفية للتسلل إلى نظامك. إنهم يجمعون بيانات الشركة بالإضافة إلى البيانات الشخصية لموظفيك لارتكاب هجمات تصيد ناجح تتسبب في أضرار كبيرة لشركتك من خلال الكشف عن المعلومات السرية والابتزاز وفقدان البيانات ، وما إلى ذلك. لذلك نحن في ScienceSoft نعطي الأولوية دائمًا للممارسات الوقائية على الإجراءات التفاعلية في ما يتعلق بتهديدات الهندسة الاجتماعية. نرحب باتصالك بنا لإجراء تقييم كامل للهندسة الاجتماعية لمؤسستك.

خدمات تقييم الضعف

هل تريد تحديد الثغرات الأمنية في أنظمتك قبل أن يقوم المتسللون بذلك؟ حراس اختبار الأمان لدينا هنا للمساعدة.