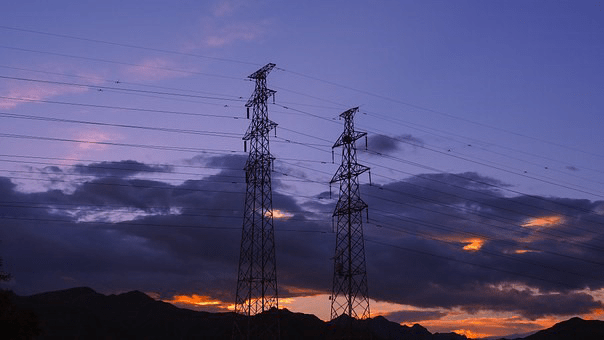

والشيء الوحيد الأسوأ من الجائحة هو الجائحة بدون كهرباء. إذا كانت الأضواء خافتة بسبب انقطاع في توليد الطاقة أو توزيعها ، فإن إنتاجيتنا ونوعية حياتنا تقلل أيضًا. في البيئة السيبرانية اليوم ، يسعى خصوم متنوعون وذوو مهارات عالية بما في ذلك الدول القومية والمجموعات عبر الوطنية والعصابات الإجرامية إلى تخريب أنظمتنا الحيوية مثل شبكة الكهرباء. ال أصدرت وكالة الأمن القومي (NSA) ووزارة الأمن الداخلي (DHS) مؤخراً إنذاراً التوصية بأن يتخذ جميع مالكي الأصول ومشغلي البنية التحتية الحيوية خطوات فورية لتحقيق ذلكتعليم هxposure أتعبر س لهمدائم رالتكنولوجيات و جontrol سystems. التنبيه يحذر من ذلك أكثر البنى التحتية أهمية لدينا (مثل قطاعات الطاقة والاتصالات والتصنيع) عرضة لهجمات الأمن السيبراني.

NIST لديها الموارد التي يمكن أن تساعد قطاعات البنية التحتية الحيوية لدينا أثناء تنفيذ التوصيات من NSA و DHS. نيست يوفر التوجيه الأمني لأنظمة التحكم الصناعية (ICS) والدولة-من-ممارسة الضوابط الأمنية للمساعدة المنظمات تنفيذ العديد من هذه التوصيات جنبا إلى جنب مع حلول الأمثلة العملية.

تحتاج الأنظمة المعقدة اليوم في تطبيقات البنية التحتية الحيوية إلى استراتيجية حماية متعددة الأبعاد تتضمن درجة عالية من مقاومة الاختراق ، والحد من الأضرار وهياكل النظام المفتوحة ، وتنفيذ التقنيات والنهج التي تحقق المرونة السيبرانية الحقيقية نحن لا ينبغي أن تفترض نتيجة أو حلًا معينًا لهذه المشكلة الصعبة والصعبة ، بل تبدأ في معالجة كل من الحلول التقنية الفورية أثناء العمل على الحلول طويلة المدى.

تتطلع بعض المنظمات إلى أنظمة تشغيل مضمونة وموثوقة للغاية لتكون جزءًا تأسيسيًا من مجموعة الأدوات الدفاعية لمطوري ومشغلي الأنظمة الحرجة ، مثل تلك التي وصفها NSA و DHS في تنبيههم.

هندسة أمن أنظمة نيست المبدأ التوجيهي ، SP 800-160 ، المجلد. 1، تنص على أن “مكونات جديرة بالثقة داخل أنظمة التحكم الصناعية ، بما في ذلك على سبيل المثال ، مضمونة للغاية، أنظمة التشغيل المستندة إلى النواة في وحدات التحكم المنطقية القابلة للبرمجة ، يمكن أن تساعد في تحقيق درجة عالية من تكامل النظام وتوافره من خلال فصل المجال مع التحكم في التدفقات عبر النطاقات واستخدام الموارد المشتركة. ” تتضمن أنظمة التشغيل الموثوقة اليوم عددًا كبيرًا من البائعين التجاريين، وإن كان ذلك على مستويات مختلفة من التأكيد. استوفت العديد من أنظمة التشغيل المبنية تجاريًا أكثر مواصفات وكالة الأمن القومي صرامة (على سبيل المثال ، معايير تقييم أنظمة الكمبيوتر الموثوقة الفئة A1) و some من هذه أنظمة تم بشكل مستقل تم تقييمها. بالإضافة إلى أنظمة التشغيل الموثوقة ، لدى NIST أيضًا إرشادات شاملة حول التطوير النظم المرنة السيبرانية، قادرة على التصدي للهجمات من التهديدات المستمرة المتقدمة.

لمعالجة الحاجة إلى أنظمة ومكونات جديرة بالثقة ، يحتاج أصحاب ومشغلي البنية التحتية الحيوية إلى تحديد التكلفة التي ستكلفها تحويل المنصات الحالية إلى أنظمة تشغيل مضمونة للغاية والوقت الذي ستستغرقه. يجب أن تكون هذه التكاليف متوازنة مع تكاليف لا تنفيذ هذا النوع من حلول الضمان العالي أو تحديد التخفيف من المخاطر البديلة. يجب أن يكون الهدف العثور على المسار الأكثر فعالية لتطوير الأنظمة بدرجة عالية من الأمان.

ولكن ماذا عن الحل طويل الأجل لحماية الأنظمة الحيوية في عصر الأنظمة المعقدة ، والتوصيل المفرط ، والتقارب السيبراني المادي؟ NIST ، جنبا إلى جنب مع شركائها من الوكالات والصناعة ، تعمل على ذلك. بالإضافة إلى الموارد المذكورة أعلاه ، قد تكون المراجع التالية مفيدة أيضًا للمساعدة في ضمان امتلاك الأنظمة الحيوية للمستويات المناسبة من الحماية والضمان والمرونة لتسهيل الثقة في هذه الأنظمة.