ملحوظة المحرر: تشارك Uladzislau معرفة ScienceSoft في إجراءات الأمان للبنى التحتية التي تستضيفها Azure لتتمكن من تعزيز مستوى الأمن السيبراني الخاص بك. تغطي هذه الإرشادات فقط المخاطر الشائعة التي تهدد وضع الأمن السيبراني الخاص بك ، وإذا كنت تشك في أن هذه الإجراءات الوقائية كافية بالنسبة لك ، فلا تتردد في تصفح موقعنا اختبار الأمان تقديم الخدمة.

يمكنك بناء أمان Azure بعدة طرق ، اعتمادًا على الخدمات والأدوار المستخدمة. تحقق من الإرشادات أدناه لتجنب مخاطر الأمن السيبراني الشائعة ورفع مستوى الأمان في بيئة Azure بالكامل.

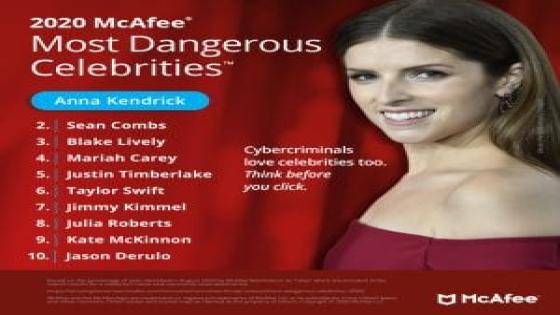

يجب أن يكون تكوين وإدارة الوصول إلى الموارد السحابية جزءًا مهمًا من سياسة الأمان الخاصة بك. لذلك ، تقدم Microsoft 3 واجهات لإدارة الموارد السحابية: Azure Portal و PowerShell و Azure CLI. نظرًا لأن الوصول إليها يعد هدفًا للعديد من المجرمين الإلكترونيين ، يجب أن تكون حمايتهم واحدة من الخطوات الرئيسية لضمان أمان البنية التحتية لـ Azure بالكامل.

إليك ما يجب عليك تجنبه في المقام الأول لمنع مشاكل الأمان في إدارة الهوية والوصول:

- ضعف أمان الحساب. وفقًا لتقرير تحقيقات اختراق بيانات Verizon ، فإن 63٪ من الهجمات تنطوي على اختراق الحسابات عندما يستخدم المهاجم كلمة مرور ضعيفة أو مسروقة.

- حقوق زائدة للمستخدمين والتطبيقات. من تجربة ScienceSoft ، تواجه الشركات في المتوسط 11 تهديدًا داخليًا و 3 تهديدات للمستخدمين المميزين شهريًا. في معظم الحالات ، تكون التهديدات الأمنية غير ضارة وتنشأ عن إهمال الموظفين.

- استخدام إعدادات Azure Portal الافتراضية.

لتجنب هذه الأخطاء الشائعة ، أود أن أشدد على أهمية موثوقية كلمة المرور والمصادقة الآمنة. أدناه ، أقدم توصيات حول كيفية ضبط سياسة الوصول الخاصة بك وحماية مواردك السحابية:

- ضمان حماية حساب المستخدم.

- تمكين المصادقة متعددة العوامل (MFA) لجميع الحسابات. يوفر Azure MFA للمستخدمين الذين لديهم دور المسؤول العام المعين مجانًا.

- كن حذرًا عند استخدام ميزة كلمة مرور التطبيق. بعض التطبيقات ، مثل Office 2010 وإصداراته السابقة ، لا تدعم MFA وتستخدم كلمة مرور التطبيق للعمل بشكل صحيح ، مما يزيد من خطر اختراق الحساب.

- رعاية تعقيد كلمة المرور وتغييرها في الوقت المناسب. يبلغ طول كلمة المرور الموصى بها 10 أحرف ، بما في ذلك الأرقام والحروف في كلتا الحالتين.

- حدد عدد محاولات إدخال كلمة المرور غير الصحيحة.

- استخدم أدوات الوصول المشروط وحماية الهوية للكشف عن النشاط الضار في حسابك وإيقافه بسرعة.

- اقطع الحقوق الزائدة.

- تحديد عدد الحسابات المميزة. على سبيل المثال ، تقترح إرشادات Microsoft تقليل عدد المستخدمين الذين لديهم دور المسؤول العام إلى 3.

- تنفيذ إدارة الهوية المميزة (PIM) واستخدامها بنشاط. PIM هي أداة متفوقة تساعدك على تدقيق الحقوق الزائدة وتمنح الوصول إلى الموارد فقط عندما تكون هناك حاجة إليها حقًا.

- حماية البوابة والتطبيقات الخاصة بك

- تدقيق الحقوق الممنوحة للتطبيقات التي تستخدم Microsoft Graph APIs.

- بالنسبة للمستخدمين غير المميزين ، قم بتعطيل تسجيل التطبيقات.

- تمكين ميزة تحد من الوصول إلى بوابة Azure للمستخدمين غير المميزين.

- تعيين الخدمة الرئيسية للتطبيقات التي تستخدم الخدمات الأصلية (على سبيل المثال ، تخزين Azure).

إن هجمات القراصنة المتطورة مع تجاوز طبقات جدار الحماية أو فك تشفير حماية التشفير تثير إعجابنا في الأفلام ، ولكنها نادرة في الحياة الواقعية. في معظم الحالات ، يبحث المهاجمون عن فريسة سهلة ويستغلون المواقع الضعيفة التي تُترك بشكل غير حكيم بعد الانتشار.

فيما يلي قائمة بالأخطاء الرئيسية التي يرتكبها المسؤولون أو المطورون عند نشر خدمات Azure:

- فتح منافذ الإدارة. كما يتبين من هذه الدراسة ، قد يخضع منفذ SSH المفتوح لأكثر من مليون محاولة لاستخراج كلمة المرور في أقل من 8 أيام.

- تم ترك كلمات المرور بشكل غير حكيم في ملفات تكوين Azure Resource Manager (ARM) أو قوالب النشر.

- تم ضبط معدّلات الوصول بشكل غير صحيح إلى Azure Storage. وفقًا لتقرير التحقيقات في اختراق بيانات Verizon ، فإن 21 من أصل 347 تهديدًا تم التحقيق فيها تتعلق بتكوين وصول غير صحيح ، مما يؤدي لاحقًا إلى تسرب البيانات السرية.

- سياسات الوصول إلى الشبكة غير تكوينها.

- نقص برامج مكافحة الفيروسات. يمكن استخدام البرامج الضارة ليس فقط للهجوم ولكن أيضًا للتحكم في خادم تم اختراقه بالفعل. أكثر من نصف البرامج الضارة التي نكتشفها في ScienceSoft ، هي برامج للتحكم عن بعد.

- تحديثات نظام التشغيل المعطل.

إليك النصائح التي ستساعدك على تجنب الأخطاء المذكورة أعلاه:

- استخدم Azure Key Vault لتخزين كلمات المرور والشهادات. سيساعد ذلك في تأمين البنية التحتية الخاصة بك إذا تم نسخ ملفات التكوين أو القوالب عن طريق الخطأ إلى مستودع عام.

- استخدم الوصول في الوقت المناسب (JIT) إلى الأجهزة الافتراضية. يتيح لك الوصول إلى JIT إبقاء منافذ الإدارة مغلقة وفتحها فقط بناءً على طلب المسؤول في ظل شروط محددة مسبقًا.

- تكوين مجموعة أمان الشبكة (NSG) ، وجدار حماية الموارد ، وجدار حماية التطبيق. قم بتوزيع الأجهزة الافتراضية على مجموعات NSG مختلفة وفقًا لدورها ، ولكل NSG ، افتح المنافذ التي تحتاجها فقط. على سبيل المثال ، بالنسبة لخوادم الويب ، استخدم NSG مع فتح المنفذين 80 و 443 وآخر NSG لقواعد البيانات ولكن مع فتح المنفذ 3306 فقط.

- قم بتثبيت البرنامج المساعد Defender لكل جهاز ظاهري يعمل بنظام Microsoft Windows. يمكنك القيام بذلك يدويًا من خلال البوابة الإلكترونية أو بشكل جماعي عبر Azure Policy.

- تكوين سياسة تحديث نظام التشغيل Windows. تكوين موجز التحديث من بوابة Azure.

- لحماية قواعد البيانات ، أوصي باستخدام وظائف الحماية من التهديدات المتقدمة وتشفير قاعدة البيانات. تساعدك الحماية المتقدمة من التهديدات على منع هجمات حقن SQL والتنبيهات حول النشاط المريب ونقاط الضعف المحتملة لقاعدة بياناتك. تعمل وظيفة التشفير على منع المهاجمين من قراءة البيانات عندما يحصلون على وصول غير مصرح به إلى قاعدة البيانات الخاصة بك.

في المقالة ، قمت بمشاركة تدابير مشتركة لتأمين بيئة Azure الخاصة بك والتي ستساعدك على تجنب المخاطر الأمنية الرئيسية. ومع ذلك ، يعد الأمن السيبراني ديناميكيًا ويجب مراقبته باستمرار لأن عدد الثقوب القابلة للاستغلال ينمو حتمًا مع التعقيد المتزايد للأنظمة التي تستضيفها Azure. لذلك ، يجب أن تكون خطوتك التالية إلى الأمام هي الكشف في الوقت المناسب عن الخروقات في البنية التحتية لتكنولوجيا المعلومات السحابية عبر اختبار اختراق الصندوق الأسود / الأبيض. وإذا شعرت بالحاجة إلى المساعدة في التقييم الأمني ، فأخبرني بذلك.

خدمات تقييم الضعف

هل تريد تحديد الثغرات الأمنية في أنظمتك قبل أن يقوم المتسللون بذلك؟ حراس اختبار الأمان لدينا هنا للمساعدة.